Data Security Posture und Cloud Security Management

#Datensicherheit #CyberSecurity #DSPM #CSM

In einer Zeit, in der Daten zum Rückgrat nahezu jeder Geschäftsaktivität geworden sind, stehen Unternehmen vor einer entscheidenden Herausforderung: dem Schutz ihrer sensiblen Informationen in immer komplexer werdenden IT-Landschaften. Die zunehmende Migration in die Cloud, steigende regulatorische Anforderungen und technologische Innovationen erhöhen dabei den Druck auf die IT-Sicherheitsverantwortlichen. Gleichzeitig hat sich – nicht zuletzt durch öffentlichkeitswirksame, datenbezogene Cyber-Vorfälle – die Erkenntnis durchgesetzt, dass traditionelle Sicherheitsmaßnahmen allein nicht mehr ausreichen, um den modernen Anforderungen an Datensicherheit gerecht zu werden.

Jenseits des Perimeters: Warum moderne IT-Sicherheit datenzentriert denken muss

Traditionelle Sicherheitsansätze fokussieren (zu) sehr auf klar definierte Grenzen und IT-Perimeter, und reagieren primär auf bekannte Bedrohungen. Klassische Werkzeuge wie Firewalls, Antivirus-Programme oder Intrusion-Detection-Systeme basieren dabei auf statischen Regeln. Doch in einer dynamischen IT-Welt, geprägt von hybriden Architekturen, einer Vielzahl mobiler Endgeräte und zunehmend remote arbeitender Nutzer, reichen diese Maßnahmen nicht mehr aus. Die heutigen Sicherheitsrisiken entstehen immer häufiger außerhalb traditioneller Perimeter – Angreifer nutzen gezielt Schwachstellen aus, die durch inkonsistente Sicherheitsrichtlinien und unklare Datenflüsse entstehen.

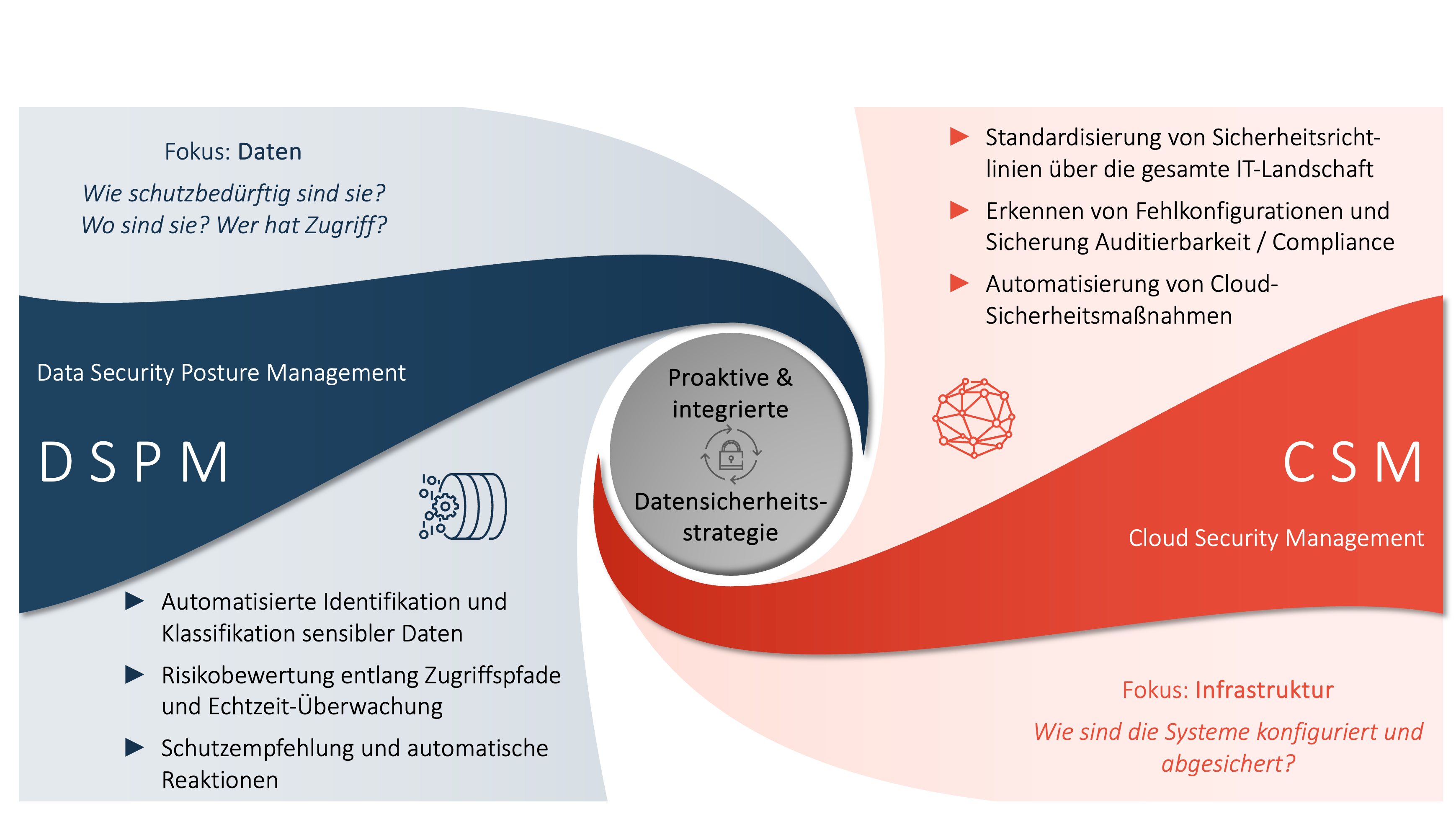

Gerade in Unternehmen, deren IT-Landschaften weder vollständig on-prem noch vollständig cloudbasiert sind – und dies aus technischen, regulatorischen oder strategischen Gründen möglicherweise auch langfristig nicht sein werden – gewinnt eine integrierte Sichtweise auf Datensicherheit entscheidend an Bedeutung. Hier kommen Data Security Posture Management (DSPM) und Cloud Security Management (CSM) ins Spiel. Obwohl diese beiden Bereiche oftmals noch separat behandelt werden, entfalten sie ihre volle Wirkung erst im integrierten Zusammenspiel. Und mehr noch: Durch eine nahtlose Verzahnung von DSPM und CSM entsteht eine datenzentrierte Sicherheitsstrategie, die hybride IT-Architekturen ganzheitlich absichert, indem sie den Fokus auf Daten selbst richtet und dabei dynamisch und automatisiert arbeitet.

DSPM: Transparenz und Kontrolle über die Datenlandschaft

Data Security Posture Management stellt die Frage in den Mittelpunkt, wo sich sensible Daten befinden, wie sie klassifiziert sind und wer auf sie zugreift – über Systemgrenzen hinweg. Dabei handelt es sich nicht um ein singuläres Tool, sondern um einen kontinuierlichen Sicherheitsansatz, der sich tief in die bestehende IT-Infrastruktur integriert.

Im Kern analysiert DSPM strukturierte und unstrukturierte Datenbestände automatisiert und in Echtzeit. Metadaten, Zugriffsmuster und Nutzerverhalten werden ausgewertet, um Risiken frühzeitig zu identifizieren. Dadurch können nicht nur offensichtliche Schwachstellen – etwa unverschlüsselte Daten an unsicheren Speicherorten oder veraltete Berechtigungskonzepte – erkannt, sondern auch weniger offensichtliche Bedrohungen eingegrenzt werden.

Typische Funktionalitäten moderner DSPM-Lösungen umfassen:

- automatisierte Identifikation und Klassifikation sensibler Daten (z. B. PII, Finanzdaten, IP, …),

- kontextbezogene Risikobewertung entlang von Zugriffspfaden und Nutzungsmustern,

- kontinuierliche Überwachung und Reporting über Dashboards,

- Empfehlungen oder direkte Einleitung von Schutzmaßnahmen (z. B. Zugriffsentzug, Verschlüsselung, Re-Zertifizierung, …).

So entsteht ein hohes Maß an Sichtbarkeit, das weit über die klassische Datensicherung hinausgeht, um datenorientierte Sicherheitsentscheidungen faktenbasiert, kontextsensitiv und dynamisch zu treffen.

CSM: Konsistente Sicherheitsrichtlinien in komplexen Cloud-Landschaften

In der Praxis haben die meisten IT-Landschaften heute Cloud-Komponenten. Häufig mit Wildwuchs-Anteilen und heterogen über verschiedene Cloud-Anbieter verteilt. Cloud Security Management setzt hier an und fokussiert sich auf die Ebene der Infrastruktur und Dienste – mit dem Ziel, Sicherheit konsistent über dynamische Cloud-Umgebungen hinweg zu gewährleisten. In der Praxis bedeutet das: Die Einhaltung von Sicherheitsvorgaben muss unabhängig vom genutzten Cloud-Anbieter automatisiert sichergestellt werden – ohne operative Flexibilität einzuschränken.

CSM verknüpft hierzu cloud-native Funktionen wie UAM, CSPM und CWPP mit einer zentralen Steuerungsebene. So werden sicherheitsrelevante Konfigurationen fortlaufend geprüft, Verstöße gegen Richtlinien sofort erkannt und automatisiert adressiert – beispielsweise durch Quarantänemaßnahmen, Rollenzuweisungen oder Eskalationen in Incident-Response-Prozessen.

Konkret leistet CSM:

- die Standardisierung und Durchsetzung von Sicherheitsrichtlinien über verschiedene Cloud-Plattformen hinweg,

- das Erkennen und Beheben von Fehlkonfigurationen (Security-Drifts),

- die Integration von Cloud-spezifischen Schutzmechanismen in ein übergreifendes Regelwerk,

- die konsistente Dokumentation aller sicherheitsrelevanten Vorgänge zur Auditierbarkeit und Compliance.

Damit ist CSM das organisatorische Rückgrat für sichere Cloud-Nutzung – sowohl im Tagesbetrieb als auch bei der Umsetzung strategischer Cloud-Initiativen.

Die Erfolgsfaktoren von DSPM und CSM in einer integrierten Sicherheitsarchitektur

Erst im Zusammenspiel entfalten DSPM und CSM ihre volle Wirksamkeit: Während DSPM tief in die Datenebene eintaucht, und die Daten selbst zum Ausgangspunkt der Sicherheitsstrategie erklärt, adressiert CSM die Infrastruktur, in der diese Daten gespeichert und verarbeitet werden. Die Kombination beider Perspektiven bildet die Grundlage für eine durchgehend resiliente Sicherheitsarchitektur.

Ein solcher integrierter Ansatz ermöglicht:

- ganzheitliche Transparenz entlang der gesamten Datenverarbeitungskette,

- die frühzeitige Erkennung von Risiken und Schwachstellen – sowohl im Datenbestand als auch in der Konfiguration,

- eine automatisierte, dynamische Reaktion auf Bedrohungen – abgestimmt auf den jeweiligen Kontext,

- die Einhaltung regulatorischer Anforderungen in Echtzeit, unabhängig vom Speicherort der Daten.

Gestützt durch Technologien wie KI, Machine-Learning und automatisierte Klassifizierungsalgorithmen entstehen so adaptive Sicherheitsmechanismen, die kontinuierlich lernen, priorisieren und handeln. Das Sicherheitsniveau wird damit nicht nur gehalten – es verbessert sich fortlaufend. Und genau das ist der entscheidende Unterschied zur rein reaktiven IT-Sicherheit von gestern.

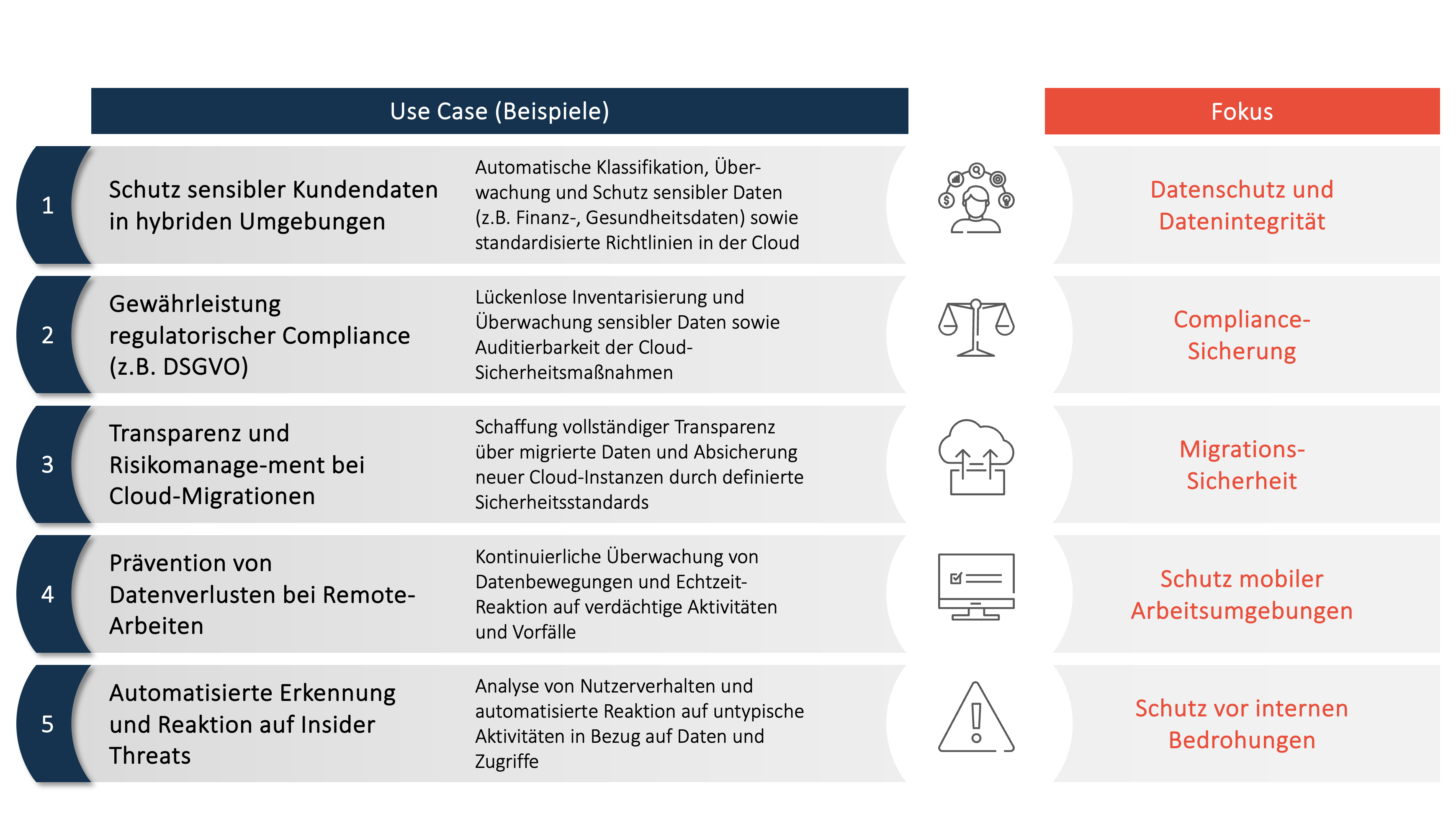

Wie üblich entwickelt sich der Cyber-Markt rasant und wir unterstützen unsere Kunden sowohl bei der Erreichung ihrer Cyber-Reife-Ziele als auch beim Vorstoßen in neue Anwendungsfälle. Zu den häufigsten Use-Cases zählen dabei aber:

1. Schutz sensibler Kundendaten in hybriden Umgebungen:

Unternehmen aus dem Finanz- und Gesundheitssektor stehen unter hohem regulatorischem Druck, sensible Kundendaten zu schützen und Datenschutzverletzungen zu vermeiden. DSPM hilft dabei, kritische Daten (unternehmensrelevante Daten, personenbezogene Daten, Finanzinformationen, Gesundheitsdaten, …) automatisiert zu klassifizieren, kontinuierlich zu überwachen und bei verdächtigen Aktivitäten oder fehlerhaften Zugriffsrechten frühzeitig Warnungen auszugeben.

CSM ergänzt diese Sicht durch die Standardisierung und automatisierte Umsetzung von Sicherheitsrichtlinien über alle Cloud-Plattformen hinweg und verhindert so Inkonsistenzen, die zu Sicherheitsvorfällen führen könnten.

2. Gewährleistung regulatorischer Compliance (z. B. DSGVO):

Regulatorische Anforderungen wie die DSGVO zwingen Kunden, kontinuierlich nachzuweisen, dass sie Datenschutzrichtlinien nicht nur formulieren, sondern aktiv durchsetzen. Mit DSPM können wir dabei helfen, eine automatisierte Inventarisierung aller sensiblen Datenbestände sowie die lückenlose Dokumentation sämtlicher Datenzugriffe und Zugriffsrechte zu gewährleisten.

CSM wiederum automatisiert und dokumentiert die Sicherheitsmaßnahmen in der Cloud, um jederzeit Compliance-konform zu bleiben und Audits schnell und effizient bewältigen zu können.

3. Transparenz und Risikomanagement bei Cloud-Migrationen:

Wenn Kunden Teile ihrer Infrastruktur und Anwendungen in die Cloud migrieren, entstehen häufig Risiken durch schlecht konfigurierte Systeme oder unsichere Zugriffsrechte. DSPM sorgt hier für umfassende Transparenz über alle migrierten Daten und deren Nutzung, während CSM durch standardisierte Sicherheitskonfigurationen und automatisierte Risikobewertungen sicherstellt, dass neue Cloud-Instanzen stets mit einem definierten und sicheren Sicherheitsniveau betrieben werden.

4. Prävention von Datenverlusten bei Remote-Arbeit:

Die zunehmende Nutzung mobiler Geräte und Remote-Arbeitsplätze erhöht die Gefahr unbeabsichtigter Datenverluste oder gezielter Cyberangriffe. Mit DSPM können unsere Kunden kontinuierlich Datenbewegungen zwischen Endgeräten und zentralen Systemen überwachen und auffällige Muster automatisch erkennen.

In Kombination mit CSM können verdächtige Aktivitäten in Echtzeit erkannt und unterbunden werden – etwa durch sofortige Sperrung eines Zugriffs, Benachrichtigung der IT-Abteilung oder die Anpassung von Zugriffsrechten auf Basis des aktuellen Risikoniveaus.

5. Automatisierte Erkennung und Reaktion auf Insider Threats:

Insider-Bedrohungen zählen zu den schwierigsten Sicherheitsrisiken, da sie oft nur schwer frühzeitig zu erkennen sind. DSPM erlaubt unseren Kunden eine detaillierte Analyse des Benutzerverhaltens und kann so automatisiert Unregelmäßigkeiten feststellen, etwa durch Zugriffe auf ungewöhnliche Datenbestände oder Downloads größerer Datenmengen.

CSM sorgt ergänzend dafür, dass in Cloud-Umgebungen Sicherheitskontrollen automatisiert ausgeführt und kritische Vorfälle direkt eingedämmt werden.

Von der Theorie zur Praxis: So gelingt die Implementierung von DSPM und CSM

Aus unserer Praxis lässt sich also feststellen, dass DSPM und CSM für viele Kunden bereits jetzt einen entscheidenden Baustein zu ihrer Cybersicherheit hinzufügen. Aber, so wirkungsvoll die aufgezeigten Technologien und Use Cases auch sind, in der Realität sehen sich viele Unternehmen bei der Implementierung noch mit – oft ähnlichen – Hürden konfrontiert: Fehlende Transparenz über Datenflüsse, historisch gewachsene Systemlandschaften, fragmentierte Sicherheitsrichtlinien und begrenzte personelle Ressourcen im Security-Bereich sind nur einige von ihnen.

Die Einführung einer integrierten DSPM-/CSM-Architektur erfordert daher nicht nur technologische Kompetenz, sondern auch eine enge Verzahnung mit Governance- und Compliance-Strukturen sowie eine klare strategische Zielsetzung und Unterstützung durch das Management. Wer diese Herausforderungen frühzeitig adressiert, legt den Grundstein für eine zukunftsgewappnete Sicherheitsarchitektur.

Gleichzeitig gilt, so zentral DSPM und CSM für eine nachhaltige Sicherheitsstrategie sind, entfalten sie ihre volle Wirkung doch erst im Zusammenspiel mit der umliegenden technologischen Sicherheitsarchitektur. Ihre tiefe Integration mit ergänzenden Technologien – wie SIEM, SOAR oder XDR – verstärkt die Wirksamkeit und Effizienz der genannten Sicherheitsmechanismen enorm. Unternehmen profitieren so nicht nur von einer umfassenden Transparenz, sondern auch von der automatisierten Interaktion der Systeme untereinander, die eine schnelle, präzise und ganzheitliche Abwehr von Bedrohungen ermöglicht.

Gern beraten wir Sie bei der End-to-End-Umsetzung einer maßgeschneiderten DSPM- und CSM-Lösung in Ihrem Haus – und unterstützen Sie dabei, Ihre Sicherheitsstrategie nachhaltig auf die Herausforderungen der digitalen Zukunft auszurichten.

Bereit, den nächsten Schritt zu gehen?

Ob erste Gedanken oder konkrete Pläne – wir hören zu, fragen nach und entwickeln gemeinsam weiter. In einem unverbindlichen Erstgespräch klären wir, wo Sie stehen und wie wir Sie unterstützen können.