Zero Trust: Architektur der Zukunft oder überschätzter Hype?

Die neue Normalität in der IT-Sicherheit

In Zeiten verschärfter Cyberregulatorik und zunehmender Digitalrisiken rückt das Prinzip „Zero Trust“ in den Fokus der Sicherheitsstrategien vieler Unternehmen. Dabei gilt ein zentraler Grundsatz: Vertraue niemandem – weder intern noch extern – ohne vorherige Prüfung. Das klassische Sicherheitsverständnis, wonach Benutzer und Systeme innerhalb des eigenen Netzwerks automatisch als vertrauenswürdig gelten, ist damit obsolet.

Stattdessen setzt Zero Trust auf kontinuierliche Verifizierung, feingranulare Zugriffskontrollen und Echtzeitüberwachung. Angriffe wie Ransomware, Credential Stuffing oder Insider Threats sollen so bereits in der Entstehung unterbunden werden. Das Konzept basiert auf der Annahme, dass Systeme jederzeit kompromittiert sein könnten – und verlangt daher bei jedem Zugriff Identitätsnachweise, Integritätsprüfungen und Kontextanalysen.

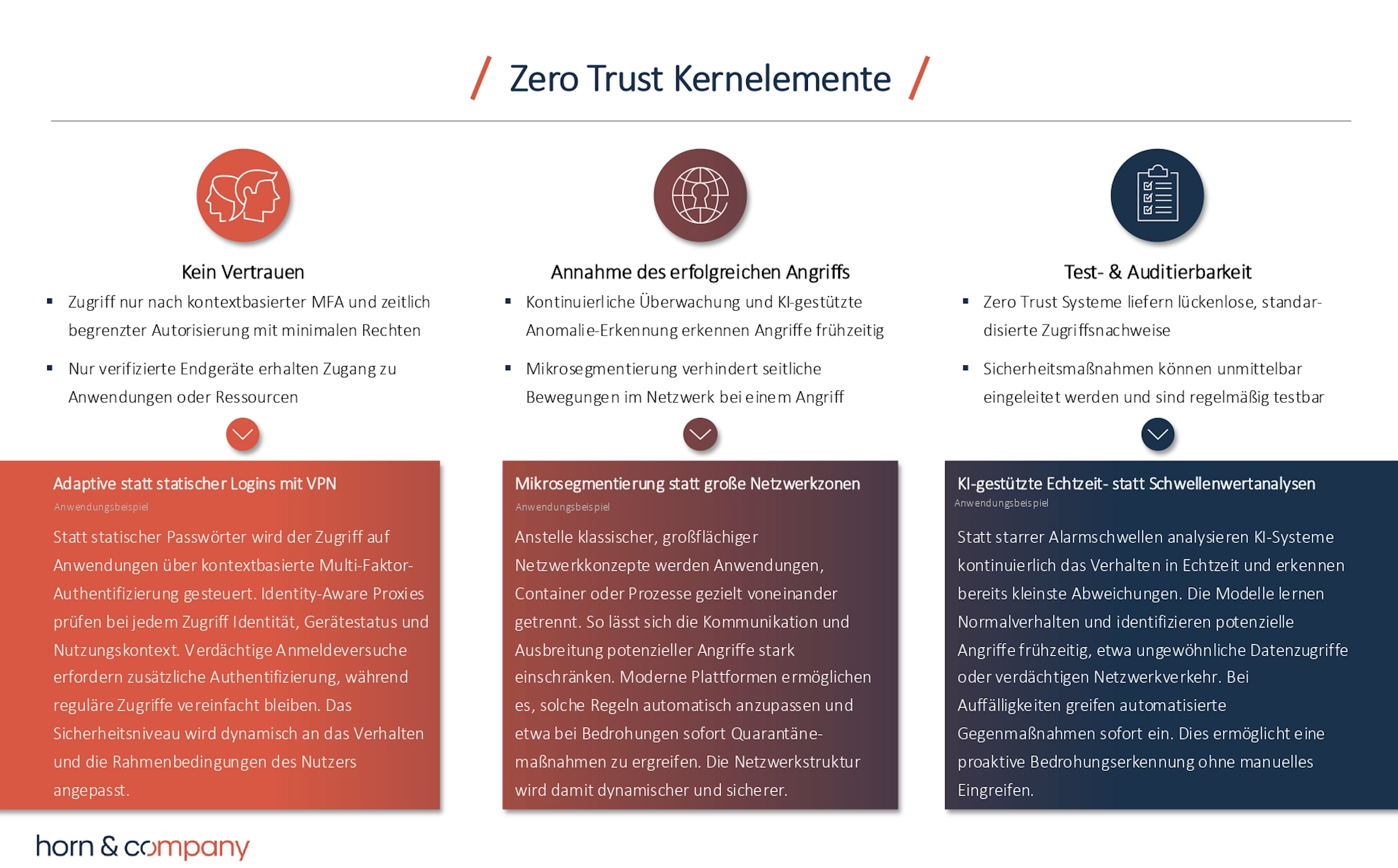

Kernelemente einer Zero-Trust-Architektur (ZTA):

- Kein Vertrauen: Authentifizierung mittels MFA und kontextsensitiver Autorisierung. Minimal notwendige Zugriffsrechte, situativ und zeitlich beschränkt. Zugang nur für verifizierte Endgeräte.

- Annahme des erfolgreichen Angriffs: Kontinuierliches Monitoring und Anomalie-Erkennung durch KI und verhaltensbasierte Analytik. Begrenzung von Bewegungen innerhalb des Netzwerks durch Mikrosegmentierung.

- Test- & Auditierbarkeit: Zero Trust-Systeme liefern lückenlose, standardisierte Zugriffsnachweise. Systematische Testbarkeit und dokumentierte Wirkungskontrolle von Sicherheitsmaßnahmen sind Pflicht.

Im Unterschied zur traditionellen IT-Sicherheit, die stark perimeterorientiert denkt, bietet ZTA ein adaptives, risiko-orientiertes Sicherheitsmodell – besonders geeignet für hybride Umgebungen, Remote Work und digitale Ökosystemex.

Schöne neue ZTA-Welt: Von der Theorie zur Umsetzung

Moderne Umsetzungen zeigen, wie sich traditionelle Sicherheitsansätze durch Zero-Trust-Prinzipien ablösen lassen – oft mit höherer Effizienz, Sicherheit und Transparenz. Folgende Umsetzungsbeispiele aus der Projektpraxis stehen für diese neue Welt:

- Adaptive Authentifizierung statt statischer Logins über VPN

Klassische statische Passwörter werden durch kontextbasierte MFA ersetzt. Während VPNs Zugang zu breiten Netzwerkkontext gewähren prüfen Identity-Aware Proxies hingegen Identität, Gerätestatus und Kontext bei jedem Zugriff und lassen nur spezifische Anwendungen zu. Adaptive Authentifizierung bestimmt anhand von Verhalten, Geostandort und Nutzungsverhalten dynamisch das erforderliche Authentifizierungsniveau, was auch als Attribute-Based Access Control (ABAC) bezeichnet wird. Dies vermeidet zusätzlichen Login-Aufwand für den Benutzer, da nur bei verdächtigen Versuchen eine komplexe Authentifizierung nötig wird. Außerdem reduziert es die Erfolgschancen auch fortgeschrittener Angriffe (Credential Stuffing, Phishing) und schafft zugleich bessere Auditierbarkeit der Zugangsvorgänge. - Mikrosegmentierung statt große Netzwerkzonen

Segmentierung auf Anwendungs-, Container- oder sogar Prozessebene begrenzt potenzielle Angriffsflächen und erlaubt gezielte Reaktionsmechanismen. So lassen sich etwa sensible Backend-Server untereinander isolieren: Ein kompromittierter Prozess kann dann nicht einfach seitlich ins nächste System vordringen. Moderne Lösungen machen Segmentierung dabei automatisierbar: Erreicht ein System eine neue Bedrohungslage, schiebt die Plattform Quarantäneregeln nach, ohne dass Administratoren manuell in die Firewall eingreifen müssen. Mehr zu diesem Themen lesen Sie in Ausgabe 5 unserer Themenreihe: SOAR – Next Level SOC. - KI-gestützte Echtzeitanalyse statt Schwellenwertalarme

Lernende Systeme erkennen feinste Verhaltensabweichungen und stoppen potenzielle Angriffe früher und präziser als klassische SIEM-Systeme. Die KI lernt die Normalzustände in operativen Systemen und erkennen sofort, wenn abweichendes Verhalten auftritt – sei es ein unerwarteter Traffic-Peak in der Zahlungsabwicklung oder ein unautorisiertes Leseversuch an sensiblen Kundendaten. Erkennt die KI etwa einen ungewöhnlichen Vorgang, initiiert sie automatisch Gegenmaßnahmen: Benutzerzugriffe werden gesperrt oder betroffene Geräte isoliert, noch bevor ein menschlicher Analyst reagieren kann. Mehr dazu auch in Ausgabe 4 unserer Themenreihe: KI-gestützte Behavioral Analytics.

Diese Methoden kommen bereits immer mehr und mit bemerkenswerten Erfolgen in Reaktionsgeschwindigkeit und Risikoreduktion.

Die Herausforderungen für Unternehmen

Trotz der Überzeugungskraft moderner Sicherheitsansätze sehen sich viele Unternehmen mit erheblichen Hindernissen konfrontiert.

Fünf typische Hemmnisse für die Zero-Trust-Umsetzung:

- Monolithische Legacy-Systeme: Kernsysteme wurden oft ohne Modularität oder Schnittstellenstrategie entwickelt.

- Mangelnde Sichtbarkeit: Viele Unternehmen kennen ihre eigenen Zugriffspfade, Privilegien und Datenflüsse nur unzureichend.

- Komplexität im Betrieb: Zero Trust verlangt eng getaktete Zusammenarbeit zwischen IT, Risk, CISO und Fachbereichen.

- Kosten und Ressourcen: Transformation benötigt Budget, Spezialwissen und oft externe Unterstützung.

- Kultureller Wandel: Fachbereiche müssen Zugangskontrollen als Notwendigkeit akzeptieren, nicht als Bremse.

In der Praxis helfen oft Übergangslösungen, den Einstieg risikoorientiert zu erleichtern. Beispielsweise ermöglichen Identity-Aware Proxies (IAP) selektive Kontrolle vor monolithischen Legacy-Systemen und Virtualisierung von Zugriffspfaden trennt veraltete Kernsysteme von modernen Frontends und durch Just-in-Time-Zugriffssteuerung erhalten speziell Administratoren oder Systeme anstatt dauerhafter Vollzugriffsrechte nur befristete, kontextabhängige Berechtigungen. Aus unseren Projekten wissen wir: Es gibt kein One-Size-Fits-All sondern die Lösungen müssen der individuellen Realität der IT-Landschaft des Kunden folgen. Das kann insbesondere auch den Einsatz von hybriden Modellen bedeuten, in denen Zero-Trust-Prinzipien selektiv eingeführt werden – beispielsweise zuerst für privilegierte Nutzer oder Drittanbieter.

Zero Trust trifft DORA: Zwischen Konformität und Übererfüllung

Mit DORA erhalten IT-Sicherheit und digitale Resilienz erstmals eine europäisch einheitliche Regulierungsgrundlage. Viele der zentralen Forderungen wie Echtzeit-Detection, Zugriffskontrolle, Rechenschaftspflicht und Lieferkettensteuerung lassen sich durch Zero-Trust-Konzepte direkt umsetzen – und in manchen Fällen sogar übertreffen.

DORA-Kernanforderungen und ZTA-Antworten:

- Schutz kritischer Funktionen: Mikrosegmentierung schützt gezielt geschäftskritische Prozesse und Systeme.

- Incident Response: KI-gestützte Anomalieerkennung ermöglicht frühzeitiges Erkennen und Eingrenzen.

- Business Continuity: Isolierte Zugriffspfade verhindern Dominoeffekte bei Kompromittierungen.

- Drittparteiensteuerung: Zugriff wird nicht nur eingeschränkt, sondern zeitlich und funktional begrenzt.

- Testing und Kontrolle: Zero Trust erzwingt systematische Testbarkeit und dokumentierte Wirkungskontrolle von Sicherheitsmaßnahmen.

ZTA liefert also nicht nur ein Instrument zur DORA-Umsetzung – es ermöglicht ein proaktives Risikomanagement, zum Teil über regulatorische Mindestanforderungen hinaus.

Warum sich Zero Trust trotzdem rechnet

Angesichts des Umfangs scheint Zero Trust für viele Unternehmen wie ein überdimensionierter Kraftakt. Aber, die Investition lohnt sich:

- Vermeidung technischer Schulden: Wer heute reaktiv Sicherheitsinseln baut, zahlt morgen doppelt für Umbau und Integration. Eine stringente Zielarchitektur spart langfristig Kosten und Zeit.

- Automatisierung reduziert Betriebskosten: Finanzdienstleister berichten von bis zu 35% geringeren Kosten durch gezielte Automatisierung, insbesondere in Prozessen mit hohem regulatorischem Dokumentationsaufwand.

- Minimierung regulatorischer und operativer Risiken: Angesichts der potenziellen Bußgelder (z. B. bei DORA-Verstößen) und der immensen Kosten bei Sicherheitsvorfällen ist Zero Trust ein effektives Schutzinstrument – auch für die Bilanz.

Zero Trust ist keine Option – sondern eine strategische Notwendigkeit

Wer frühzeitig handelt, spart sich langfristig operative und regulatorische Umwege.

Wir verfügen über umfangreiche Erfahrung mit der Umsetzung solcher Sicherheitsarchitekturen und begleiten Finanzdienstleister seit Jahren bei der strategischen Transformation.

Wie relevant ist Zero Trust für Ihr Haus in den nächsten Jahren? Wir freuen uns, das Thema mit Ihnen in einem unverbindlichen Gespräch zu diskutieren.

Bereit, den nächsten Schritt zu gehen?

Ob erste Gedanken oder konkrete Pläne – wir hören zu, fragen nach und entwickeln gemeinsam weiter. In einem unverbindlichen Erstgespräch klären wir, wo Sie stehen und wie wir Sie unterstützen können.