Cybersecurity im Fokus: Metriken statt Bauchgefühl

„Wie gut sind wir denn geschützt?“ – diese Frage gehört zu den Klassikern, wenn das Management das Thema Cybersecurity adressiert. Die ehrliche Antwort lautet: Cybersecurity leicht interpretierbar zu vereinfachen, ist eine gewagte Übung. Aber eine erforderliche. Cyber-Metriken sind hierfür ein zentraler Baustein.

Mehrwert von Cybersecurity-Metriken

Cybersecurity-Metriken sind quantifizierbare Messgrößen bzw. KPIs, die die Wirksamkeit von Sicherheitsmaßnahmen abbilden. Sie liefern Einblicke für Entscheidungsfindung, Risikomanagement und den Nachweis von Sicherheitsleistungen gegenüber Stakeholdern. Gemessen werden u. a. Reaktionsgeschwindigkeit bei Vorfällen, Patch-Zeiten, Erkennungsraten von Bedrohungen oder die Einhaltung von Richtlinien. Mit sauber austarierten Metriken kann man:

- Fundierte Entscheidungen treffen: Metriken schaffen Transparenz über Risiken und Fortschritte – und ermöglichen faktenbasierte Entscheidungen statt Bauchgefühl.

- Wertbeitrag belegen: KPIs zeigen, welche Maßnahmen wirken und wo Ressourcen den höchsten Nutzen stiften.

- Compliance nachweisen: Kennzahlen machen regulatorische Erfüllung messbar und zeigen frühzeitig, wo Handlungsbedarf besteht.

Welche Metriken aber verwendet werden sollen, hängt dabei unter anderem von Branche, Unternehmensgröße und regulatorischen Anforderungen ab. Als Orientierung bietet sich ein Überblick über zentrale Themenfelder und typische Kennzahlen an:

Threat Detection & Exposure Monitoring

- Kennzahlen zeigen, wie gut echte Angriffe erkannt und priorisiert werden.

- Wichtige Metrik: Abdeckung kritischer Use Cases (z. B. MITRE ATT&CK).

- Verhältnis geblockter vs. erfolgreicher Angriffe (Phishing, Malware, Credential).

- True-Positive- und False-Negative-Rate im SIEM/EDR.

- Time to Triage (MTTT) als Geschwindigkeit der Erstbearbeitung.

- Analysten-Workload pro Incident als Effizienzindikator.

Incident Response Performance

- MTTD, MTTC, MTTR bleiben zentrale Kennzahlen für Reaktionsgeschwindigkeit und Effektivität.

- Sinkender Incident-Impact über die Zeit zeigt Wirksamkeit der Maßnahmen.

- Rate vollständig gelöster Incidents ohne Re-Opening als Indikator für nachhaltigen Lernerfolg.

Identity & Access Security

- Fokus: Sicherheit privilegierter Zugriffe und Minimierung von Identitätsrisiken.

- Wichtige Kennzahlen: MFA-Abdeckung, Anzahl risikobehafteter Aktivitäten privilegierter Accounts.

- Fristgerechtes Entziehen überflüssiger Berechtigungen (Joiner–Mover–Leaver).

- Weitere Indikatoren: verwaiste Accounts und toxic combinations in sensiblen Rollen.

Vulnerability & Configuration Management

- Durchschnittliche Verweildauer kritischer Schwachstellen.

- Anteil rechtzeitig geschlossener High-Risk-Vulnerabilities.

- Anzahl unbekannter / nicht inventarisierter Systeme (Shadow IT).

- Secure-Configuration-Coverage nach Benchmarks als Nachweis struktureller Prävention.

Resilience & Recovery

- Schnelle Wiederherstellung wird bei Ransomware- und Supply-Chain-Angriffen immer wichtiger.

- Wichtige KPIs: Wiederherstellungszeit kritischer Services, Erfolgsrate getesteter Backups, Abdeckung getesteter Wiederanlaufpläne.

- Kontinuierliche Verbesserung dieser Werte reduziert den realen Schaden im Ernstfall deutlich.

Governance, Risk & Compliance

- Wirksame Governance zeigt sich in der durchgängigen Einhaltung definierter Kontrollen.

- Zentrale Kennzahlen: Policy-Compliance-Rate, Rezertifizierungsquote privilegierter Berechtigungen.

- Anzahl signifikanter Audit- oder Third-Party-Findings.

- Entwicklung von Kontroll-Maturity-Scores als Indikator, ob Security-Regeln im Alltag gelebt werden.

Security Awareness & Human Defense

- Relevanter als Trainingsquoten sind Verhaltensmetriken, die reale Risiken widerspiegeln.

- Wichtige Indikatoren: niedrige Phishing-Klickrate, kurze Time-to-Report verdächtiger Nachrichten.

- Anzahl wiederholt auffälliger Nutzer als Risikoindikator.

- Zeigt, ob Security Awareness im Alltag verankert ist und Mitarbeitende aktiv zur Verteidigung beitragen.

Der Überblick zeigt, wie vielfältig Security-Metriken sind – und wie anspruchsvoll ihre praktische Umsetzung ist.

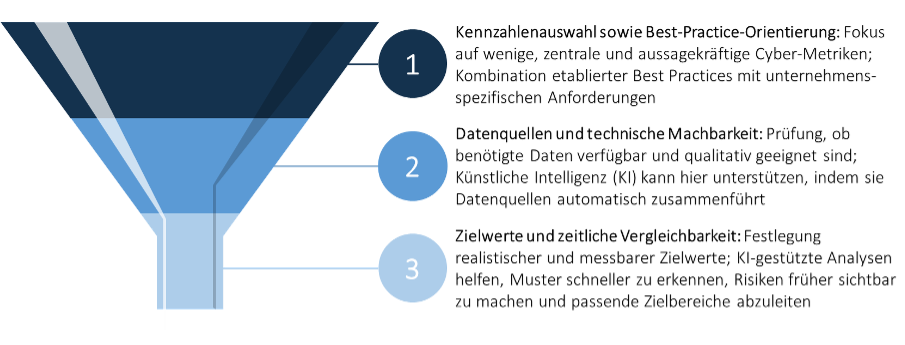

Vorgehensmodell für Cybersecurity Metriken & Reporting

Die Dauer bis zur letztendlichen Messung und Interpretation von KPIs hängt stark vom Reifegrad der Organisation und den definierten Zielvorstellungen ab. Ein Minimum Viable Product lässt sich erfahrungsgemäß oft innerhalb weniger Wochen umsetzen. In unseren Projekten folgen wir dabei einem konzeptionellen Vorgehen in drei Stufen.

1. Kennzahlenauswahl sowie Best-Practice-Orientierung

Um geeignete Metriken für jedes Themenfeld festzulegen, lohnt es sich zunächst bereits im Einsatz befindliche Kennzahlen bzw. Best Practices (siehe Auflistung oben) zu prüfen und daraus eine konzentrierte Auswahl zu treffen.

Entscheidend ist der Fokus auf wenige KPIs, die tatsächlichen Mehrwert liefern, statt eine breite und schwer überschaubare Sammlung anzubieten.

Kennzahlen erfüllen ihren Zweck genau dann, wenn sie den aktuellen Status klar vermitteln und gleichzeitig Orientierung für das weitere Vorgehen liefern. Darauf aufbauend lassen sich konkrete Maßnahmen definieren, z. B. mehr Awareness-Trainings mit klaren Verantwortlichkeiten und regelmäßigen Fortschritts-Reviews.

2. Datenquellen und technische Machbarkeit

Eine Cyber-Metrik entfaltet jedoch nur dann Wirkung, wenn die zugrunde liegenden Daten verlässlich sind. In vielen Projekten zeigt sich: bestehende Systeme, etwa Security Information, Event Management oder Ticketsysteme, liefern zwar Daten, konsolidieren oder priorisieren sie aber nicht zu handlungsfähigen Erkenntnissen. Oft fehlt hierbei ein definierter Standard an Datenqualität. Verfügbarkeit, Aktualität, Schätzungen und viele andere Phänomene führen in der Erhebung und Prozessierung zu Unschärfe.

Schwerwiegender ist aber, dass oft Begriffe und Ereignisse unterschiedlich definiert sind oder unterschiedlich verstanden werden. Somit wird eine konstante Bedeutung der Metrik über die Zeit nicht gewährleistet. Ein Data Dictionary zu jeder KPI mit eindeutigen Definitionen ist daher erforderlich, um Interpretationsunschärfe zu begegnen. Zudem kann der Einsatz von KI die Datenkonsolidierung und ihre automatische Bereitstellung deutlich vereinfachen. Entscheidend ist jedoch, diese Möglichkeiten bereits in der Projektkonzeption einzuplanen, um späteren Mehraufwand zu vermeiden.

3. Zielwerte und zeitliche Vergleichbarkeit

Wie können nun Ziel- und Referenzwerte festgelegt werden? In unserer Projekterfahrung hat sich ein pragmatisches Vorgehen bewährt: historische Werte analysieren, technische Rahmenbedingungen berücksichtigen und anschließend Zielbereiche mit relevanten Fachbereichen definieren. Unterstützend können KI-gestützte Analysen eingesetzt werden, die große Datenmengen schneller auswerten, Muster zuverlässig identifizieren und aufkommende Risiken frühzeitig sichtbar machen.

Dadurch entstehen fundierte Insights, die helfen, Zielbereiche präziser abzuleiten und klar zu bestimmen, ab wann eine Kennzahl als unkritisch, verbesserungsbedürftig oder kritisch einzustufen ist. Ebenso wichtig ist die langfristige Vergleichbarkeit. Wie schon angedeutet, verändern sich Systeme oder Messmethoden im Zeitverlauf auch naturgemäß bzw. zwangsläufig.

Frühere Messungen derselben Kennzahl können nicht immer direkt miteinander verglichen werden. Ein möglichst stabiles bzw. langfristig ausgerichtetes Messkonzept hilft, Trends verlässlich zu interpretieren. Ergänzend empfiehlt sich ein kurzer regelmäßiger Abgleich der zentralen KPIs. So lassen sich Ausreißer, technische Messfehler oder veränderte Rahmenbedingungen frühzeitig erkennen.Praxis Check: Gute Cyber-KPI's…

… sind risikoorientiert

… haben klare Verantwortlichkeiten

… werden automatisiert und verlässlich erhoben

… ermöglichen Entscheidungen mit klarem Handlungsfokus

Kernprinzipien für wirksames Cybersecurity Reporting

Damit Metriken akzeptiert werden und im Idealfall „für sich selbst sprechen“, braucht es mehr als nur Zahlen. Erfolgreiches Reporting verbindet Klarheit, Kontext und konsequente Visualisierung – damit die Organisation jederzeit versteht, wo sie steht und was zu tun ist.

- Zielgruppenorientierung & Relevanzfokus

Ein CFO hat andere Informationsbedürfnisse als ein SOC-Lead. Deshalb sollte jede Metrik auf das Wesentliche reduziert und so präsentiert werden, dass der Nutzen für die jeweilige Zielgruppe sofort erkennbar ist. Ein klarer Management-Fokus auf Risiko, Trend und Handlungsnotwendigkeiten verhindert Detailüberlastung – „Data Diet statt Data Dump“. - Kontext & Interpretation liefern – Story statt Zahlenfriedhof

Eine Zahl ohne Einordnung beantwortet keine Fragen. Erst Trends, Benchmarks, Risikobewertungen und Ursachen liefern Bedeutung. Gute Reports zeigen, warum sich ein Wert verändert hat, welche Maßnahmen daraus folgen und welchen Effekt diese künftig haben. Erfolgreiches Security Reporting ist immer auch Business Storytelling: Wo stehen wir? Was haben wir erreicht? Was ist als Nächstes notwendig? - Visualisierung mit System – Konsistent, intuitiv, wiedererkennbar

Dashboards, Heatmaps oder Ampel-Visualisierungen helfen, komplexe Sachverhalte schnell zu erfassen. Wichtig sind einheitliche Skalen, klare Farben und konsistente Darstellungslogik – so wird Reporting lesbar, vergleichbar und langfristig akzeptiert. Ein gutes Visual vermittelt auf einen Blick die Antwort auf die Kernfrage: Wie gut sind wir gegen Cyberrisiken geschützt – und wohin entwickeln wir uns?

Wenn Sie Ihre Security-Entscheidungen stärker auf Daten stützen wollen, unterstützen wir Sie mit Best Practices, praxiserprobten Metriken und maßgeschneiderten Reporting-Konzepten — schnell wirksam und ressourcenschonend.

Bereit, den nächsten Schritt zu gehen?

Ob erste Gedanken oder konkrete Pläne – wir hören zu, fragen nach und entwickeln gemeinsam weiter. In einem unverbindlichen Erstgespräch klären wir, wo Sie stehen und wie wir Sie unterstützen können.