Next Level Cybersecurity: Orchestrierung und Automatisierung von Sicherheitsvorfällen

#CyberSecurity #SOAR #SOC #SIEM #IncidentResponse #Automation #Orchestration #NextLevelSOC

Cyberangriffe nehmen in Frequenz, Geschwindigkeit und Komplexität kontinuierlich zu. Unternehmen stehen vor der Herausforderung, nicht nur immer mehr Vorfälle zu erkennen, sondern auch in kürzester Zeit konsistente und nachweisbare Reaktionen einzuleiten. Klassische SOC-Strukturen stoßen hier zunehmend an ihre Grenzen.

Mit SOAR (Security Orchestration, Automation and Response) entsteht ein Ansatz, der genau an dieser Stelle ansetzt: Vorfälle werden nicht nur erkannt, sondern systematisch und automatisiert bearbeitet – und das in einer Geschwindigkeit und Konsistenz, die mit rein manuellen Prozessen nicht erreichbar wäre.

Das Zusammenspiel von SOC, SIEM, CERT und War-Gaming bildet bereits heute das Fundament moderner Cyberabwehr, wie wir in einem früheren Beitrag skizziert haben ([Link einfügen]). SOAR baut darauf auf: Es ist kein Zukunftskonzept, sondern wird bereits von vielen Unternehmen eingesetzt – als nächster Reifegrad, der bestehende SOC-Strukturen konsequent weiterentwickelt.

Von SOC zu SOAR – wo liegt der Unterschied?

Das Security Operations Center (SOC) ist darauf ausgerichtet, Bedrohungen zu überwachen, Vorfälle zu analysieren und koordinierte Gegenmaßnahmen einzuleiten. Es bringt Menschen, Prozesse und Technologien zusammen, um handlungsfähig zu bleiben. In der Praxis bedeutet das allerdings oft auch: Viele Routineaufgaben wiederholen sich, und Analysten verbringen einen Großteil ihrer Zeit mit manuellen Tätigkeiten, anstatt sich auf die wirklich kritischen Vorfälle zu konzentrieren.

SOAR erweitert diese Basis. Es geht nicht mehr allein um das Sichtbarmachen und manuelle Bearbeiten von Vorfällen, sondern darum standardisierte Reaktionen automatisch und orchestriert auszuführen. Alerts werden in Sekunden mit relevanten Informationen angereichert, IP-Adressen blockiert oder kompromittierte Accounts gesperrt, während Analysten ihre Aufmerksamkeit auf komplexere Szenarien richten können.

Der entscheidende Unterschied: Während SOC Strukturen und Prozesse etabliert, führt SOAR sie auf einer Plattform zusammen und beschleunigt sie durch Automatisierung.

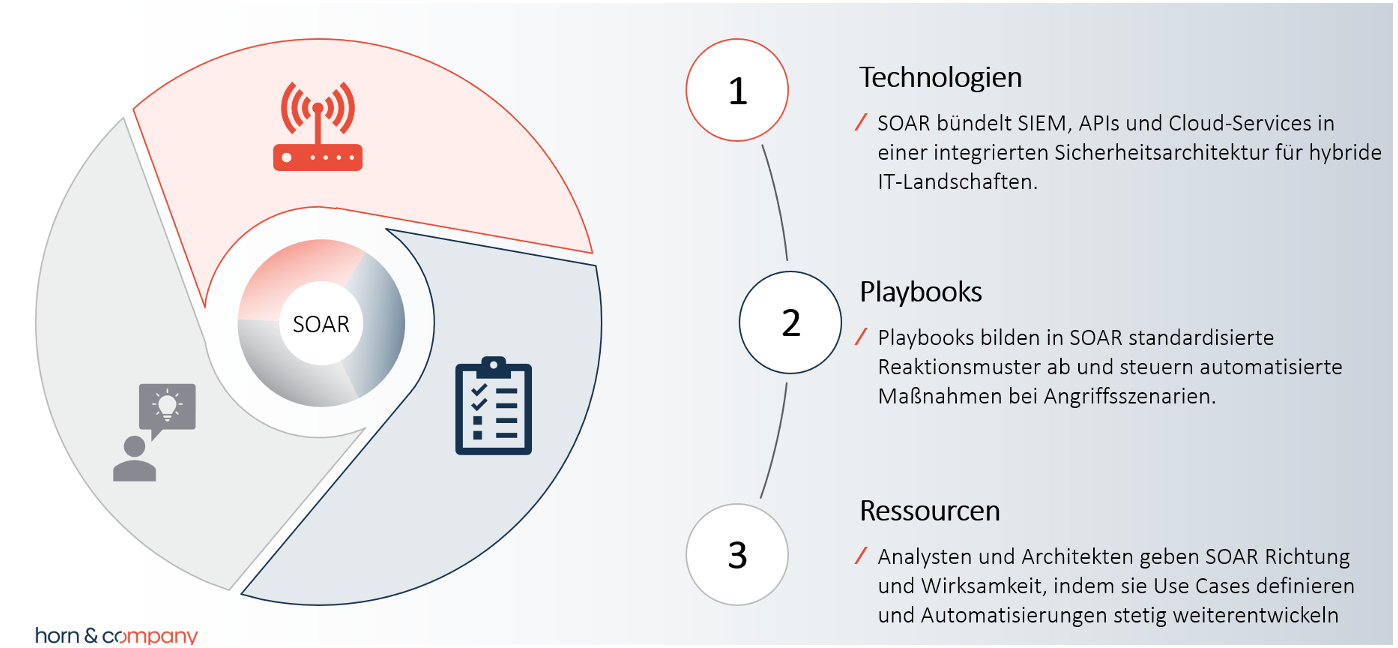

Zusammensetzung: Was für SOAR erforderlich ist

Damit SOAR seine Wirkung entfalten kann, braucht es drei eng verzahnte Komponenten:

- Technologien

Neben SIEM-Systemen spielen vor allem offene Schnittstellen (APIs) eine Rolle, die es ermöglichen Security-Tools wie Firewalls, Endpoint-Schutz oder Ticketing-Systeme miteinander zu verbinden. Auch Cloud-Dienste und SaaS-Anwendungen werden zunehmend eingebunden – ein wesentlicher Faktor, da Angriffe heute häufig hybride IT-Landschaften betreffen. - Playbooks

Sie sind das Herzstück von SOAR: kodifizierte Reaktionsmuster, die Angriffsszenarien wie Phishing, Malware-Ausbreitung oder Insider-Vorfälle abbilden. Ein Playbook legt fest, welche Datenquellen genutzt werden, wie eine Entscheidung getroffen wird und welche Aktionen automatisch folgen. Durch die Wiederverwendbarkeit solcher Playbooks entsteht ein wachsender Katalog, der das Unternehmen Schritt für Schritt resilienter macht. - Menschen

Analysten und Security-Architekten definieren die relevanten Use Cases, entwickeln Playbooks und stellen sicher, dass Automatisierungen regelmäßig überprüft und verbessert werden. Ihre Aufgabe ist es, den richtigen Grad an Automatisierung zu wählen: nicht alles kann oder sollte vollständig automatisiert werden, manche Szenarien erfordern weiterhin eine bewusste menschliche Entscheidung.

Diese Zusammensetzung macht deutlich: SOAR ist kein Ersatz für SOC, sondern eine Erweiterung, die bestehende Fähigkeiten systematisch skaliert und beschleunigt.

Vorgehensmodell: Vom Use Case zur Skalierung

Die Einführung von SOAR sollte idealerweise schrittweise erfolgen:

- Use Cases definieren

Auswahl und Priorisierung relevanter Bedrohungsszenarien, abgestimmt auf das jeweilige Risikoprofil. - Playbooks entwickeln

Standardisierte Abläufe, die beschreiben, wie Daten analysiert, Maßnahmen ergriffen und Eskalationen angestoßen werden. - Automatisieren und integrieren

Umsetzung der Playbooks in der SOAR-Plattform. Routinetätigkeiten laufen automatisiert und komplexere Fälle bleiben beim Analysten. - Lernen und optimieren

Erfahrungen aus Vorfällen fließen in die Weiterentwicklung der Playbooks ein. Wichtige Kennzahlen sind z. B.- MTTD (Mean Time to Detect) – die durchschnittliche Zeit, bis ein Vorfall erkannt wird.

- MTTR (Mean Time to Respond) – die durchschnittliche Zeit, bis auf einen Vorfall reagiert wird.

Erfolgreiche SOAR-Implementierungen zeichnen sich dadurch aus, dass diese Kennzahlen nicht einmalig gemessen, sondern kontinuierlich überprüft und verbessert werden.

- Skalieren

Schrittweise eine Ausweitung auf weitere Use Cases, Teams und Unternehmensbereiche. Dabei gilt: Lieber mit wenigen, relevanten Szenarien starten und iterativ erweitern, als gleich die gesamte Organisation zu überfrachten.

Wo SOAR seinen größten Mehrwert entfaltet

Nicht jedes Unternehmen benötigt sofort eine SOAR-Lösung. Besonders sinnvoll ist der Einsatz dort, wo:

- eine große Zahl von Alerts anfällt, die manuell kaum noch zu bewältigen sind,

- komplexe IT- und Sicherheitslandschaften bestehen, in denen viele Tools und Datenquellen integriert werden müssen,

- regulierte Branchen wie Finanzdienstleistungen, Versicherungen oder kritische Infrastrukturen tätig sind, bei denen Geschwindigkeit und Nachweisbarkeit entscheidend sind,

- Fachkräftemangel spürbar ist und Automatisierung die Effizienz des Security-Teams erhöht.

Gerade in Unternehmen mit hohen Compliance-Anforderungen oder einer global verteilten IT ist SOAR mehr als nur Effizienzsteigerung – es wird zur Voraussetzung, um überhaupt noch mit der Geschwindigkeit der Bedrohungen Schritt zu halten. In kleineren Organisationen mit überschaubaren Strukturen reicht dagegen häufig ein gut organisiertes SOC aus.

Technologische Basis und Marktüberblick

Damit SOAR seine Stärke entfalten kann, braucht es mehrere ineinandergreifende Bausteine. Im Zentrum stehen Integrationen und APIs, die unterschiedliche Sicherheitswerkzeuge miteinander verbinden – etwa Firewalls wie Palo Alto oder Endgerätesicherheit (EDR) wie CrowdStrike Falcon. Darauf aufbauend sorgt eine Playbook-Engine dafür, dass wiederkehrende Schritte automatisch und konsistent ablaufen, vom Blockieren verdächtiger IPs bis zum Sperren kompromittierter Konten. Viele Plattformen setzen dabei inzwischen auf Low-Code- oder No-Code-Designer, mit denen Playbooks ohne tiefgehende Programmierkenntnisse erstellt und angepasst werden können. Ergänzend kommen Case-Management-Funktionen hinzu, die Vorfälle strukturiert abbilden, Threat-Intelligence-Anbindungen, die Alerts mit Kontextinformationen anreichern, sowie Dashboards und Reporting, die Geschwindigkeit und Nachvollziehbarkeit in den Mittelpunkt stellen.

Im Markt haben sich Plattformen wie Palo Alto Cortex XSOAR, Splunk SOAR, IBM QRadar SOAR, Fortinet FortiSOAR oder ServiceNow Security Operations etabliert. Ergänzt werden sie durch spezialisierte Anbieter wie Swimlane oder Siemplify (Google Cloud). Die Unterschiede liegen vor allem in Integrationsbreite, Playbook-Ansätzen oder Cloud-Native-Fähigkeiten – das gemeinsame Ziel bleibt jedoch gleich: vorhandene Security-Tools orchestriert zusammenzuführen und schnelle, konsistente Reaktionen zu ermöglichen.

Automatisierung als nächster Entwicklungsschritt der Cyberabwehr

SOAR schließt die Lücke zwischen klassischen SOC-Strukturen und den Anforderungen einer immer komplexeren Bedrohungslandschaft. Es automatisiert wiederkehrende Aufgaben, orchestriert das Zusammenspiel von Tools und Teams und erhöht die Geschwindigkeit in der Reaktion.

Damit wird es zu einem wichtigen Baustein für Unternehmen, die ihre Cyberabwehr gezielt auf den nächsten Reifegrad weiterentwickeln wollen und die sicherstellen müssen, auch in Zukunft handlungsfähig zu bleiben.

Wir unterstützen Sie gerne bei der Einführung von SOAR-Lösungen – von der Identifikation geeigneter Use Cases über die Entwicklung passender Playbooks bis hin zur Integration in Ihre bestehende Sicherheitsarchitektur.

Bereit, den nächsten Schritt zu gehen?

Ob erste Gedanken oder konkrete Pläne – wir hören zu, fragen nach und entwickeln gemeinsam weiter. In einem unverbindlichen Erstgespräch klären wir, wo Sie stehen und wie wir Sie unterstützen können.