Mit KI gegen Cyber-Bedrohungen: Behavioral Analytics erkennt Risiken frühzeitig

Cyber-Security ist per Definition ein „Hase- und Igel“-Spiel. Und als „Verteidiger“ ist man stets im Nachteil, insbesondere, wenn man auf einem Auge blind ist. Denn wer seine Verteidigung auf bekannte Angriffsmuster beschränkt geht ein großes Risiko ein. Die Erfahrung mit unseren Kunden zeigt, Angreifer kennen statische Verteidigungsstrategien genau und richten ihre Angriffe konsequent auf deren Schwachstellen aus.

Verdächtiges Verhalten erkennen und rechtzeitig reagieren

Behavioral Analytics adressiert diese Schwachstellen, indem es sicherheitsrelevantes (Fehl-)verhalten in Echtzeit erkennt. Die Analyse ist dabei in der Regel personenbasiert, datengetrieben und funktioniert unabhängig von bekannten Angriffsmustern. Dadurch lassen sich Risiken frühzeitig identifizieren und gezielt entschärfen, oft noch bevor Schaden entsteht.

Damit Anomalien hinreichend präzise identifiziert werden können, muss zunächst festgestellt werden, wie der Normalzustand aussieht. Dafür überwacht das Sicherheitssystem den Netzverkehr, Nutzerverhalten und Systemvorfälle, um einen unternehmensindividuellen Referenzzustand herzuleiten. Das funktioniert zum einen datengetrieben, zum anderen aber auch in Kombination mit Plausibilisierungsregeln. Anschauliches Beispiel: An Feiertagen wird nur selten gearbeitet, unerwartete Logins an Feiertagen wären folglich ein Trigger.

In der Praxis sind Muster natürlich deutlich komplexer: Wer loggt sich wann von wo ein? Auf welche Dateien und Systeme wird zugegriffen? Welche Datenmengen werden bewegt? Wie bewegt sich der Nutzer durch das Netzwerk? Kommt es in typischen Pausenzeiten zu unerwarteten Aktivitäten?

Die Liste ist schier endlos und in der Komplexität des Zusammenspiels aller Faktoren für Menschen nicht zu überblicken und auch für klassische Algorithmen nicht in Echtzeit auswertbar. Genau hier ist Künstliche Intelligenz zum Gamechanger geworden, indem sie Anomalien im Zusammenspiel der unterschiedlichsten Faktoren in Echtzeit identifiziert, klassifiziert und in Actionable Insights kondensiert

Vom Konzept zur Wirkung – Anwendungsfälle von Behavioral Analytics

Die Auswahl und Gewichtung der Use Cases beruhen stark auf dem konkreten Kundenumfeld und der IT-Architektur. Grundsätzlich sollten aber die folgenden drei Use-Case-Cluster abgedeckt sein:

1. Identifikation von Insider-Bedrohungen

Mit eine der gefährlichsten und auch durch klassische Methoden besonders schwierig zu identifizierende Bedrohungen ist ein Insider-Angriff. Die Überwachung des Nutzerverhaltens im Vergleich zu anderen Nutzern mit ähnlichen Aufgaben zur Identifikation unüblicher oder verdächtiger Aktivitäten ist sowohl das stärkste Signal eines Insiderangriffs als auch die Kernstärke von Behavioral Analytics, gerade wenn sie KI-gestützt eingesetzt wird.

2. Aufdeckung kompromittierter Zugangsdaten

Ein weiterer häufiger Angriffsweg besteht in der Verwendung gestohlener Zugangsdaten, bei dem sich der Angreifer zunächst wie ein legitimer Nutzer verhält. Sobald jedoch Aktivitäten auftreten, die vom gewohnten Verhalten des eigentlichen Nutzers abweichen, wird dies durch die Analyse des Verhaltens identifiziert und es können gegebenenfalls automatisch Gegenmaßnahmen eingeleitet werden.

3. Erkennung unbekannter oder fortgeschrittener Bedrohungen

Es müssen nicht immer Benutzeraktivitäten sein, die zu Bedrohungen führen. Auch bei der Identifikation kompromittierter Systeme bietet Behavioral Analytics einen entscheidenden Vorteil. Klassische Sicherheitssysteme stoßen oft an ihre Grenzen, wenn Bedrohungen keine bekannten Signaturen aufweisen. Behavioral Analytics hingegen erkennt auch neuartige oder besonders ausgeklügelte Angriffe wie Zero-Day-Exploits oder Advanced Persistent Threats (APTs), indem sie auf unerwartete Verhaltensmuster statt auf starre Signaturen setzt.

Durch die detaillierte Echtzeit-Analyse des Nutzer- und System-Verhaltens vor und während eines Sicherheitsvorfalls gewinnen Sicherheitsteams wichtige Erkenntnisse über Angriffspfade, Zeitverlauf und Taktik des Angreifers. Diese Informationen ermöglichen nicht nur eine schnellere und teils automatisierte Eindämmung des Vorfalls, sondern auch eine gezielte Optimierung künftiger Reaktionsstrategien und Schließung von Sicherheitslücken.

Gleichzeitig werdenFehlalarme, beispielsweise durch harmlose Benutzeraktivitäten, die eine starre Regel triggern, deutlich reduziert.

Herausforderungen bei der Implementierung – Behavioral Analytics in der IT-Sicherheit

Wurde der Nutzen von Behavioral Analytics im Unternehmen erkannt und eine Umsetzungsentscheidung getroffen, zeigen sich in der Praxis häufig wiederkehrende Herausforderungen.

Trainingsphase und Aufbau von Referenzwerten

Bevor ein System auffälliges Verhalten erkennen kann, muss es zunächst ein Verständnis für „normales“ Nutzer- und Systemverhalten entwickeln. Während dieser sogenannten Trainingsphase, die mehrere Wochen oder sogar Monate dauern kann, ist die Erkennungsleistung des Systems stark eingeschränkt. Dies muss beim Zeitplan der Implementierung berücksichtigt und durch ergänzende Sicherheitsmaßnahmen ausgeglichen werden.

Datenschutz und Mitarbeitervertrauen

Da Behavioral Analytics detaillierte Nutzungsaktivitäten erfasst, entstehen unweigerlich Fragen zum Datenschutz und zur Überwachung am Arbeitsplatz. Mitarbeitende könnten sich durch eine vermeintlich dauerhafte Beobachtung verunsichert fühlen. Der verbindlich zugesicherte Einsatzzweck sollte daher ausschließlich die Erkennung sicherheitsrelevanter Ereignisse sein. Eine transparente Kommunikation und klare und ggf. betrieblich verankerte Anwendungsrichtlinien sind entscheidend für das Mitarbeitervertrauen.

Erforderliche Fachkompetenz im Umgang mit Verdachtsfällen

Zwar identifizieren Systeme basierend auf Behavioral-Analytics-Techniken verdächtige Aktivitäten und können diese je nach Ausgestaltung auch klassifizieren, doch die abschließende Bewertung von Verdachtsfällen liegt weiterhin in der Verantwortung von IT-Sicherheitsteams. Behavioral Analytics ergänzt daher das Toolset, ersetzt jedoch keinesfalls qualifizierte Fachkräfte, die sowohl technisches Verständnis als auch Kontextwissen über betriebliche Abläufe mitbringen.

Integration in bestehende Sicherheitsinfrastrukturen

Um ihr volles Potenzial zu entfalten, sollte Behavioral Analytics eng mit bestehenden Sicherheitslösungen wie SIEM-Systemen, Identity-Management und automatisierten Gegenmaßnahmen beispielsweise durch SOAR integriert werden. Dies erfordert zusätzlichen Aufwand und technologische Abstimmung, ermöglicht dafür jedoch eine umfassende Sicht auf Bedrohungslagen sowie eine wesentliche Verbesserung Reaktionsfähigkeit und -geschwindigkeit.

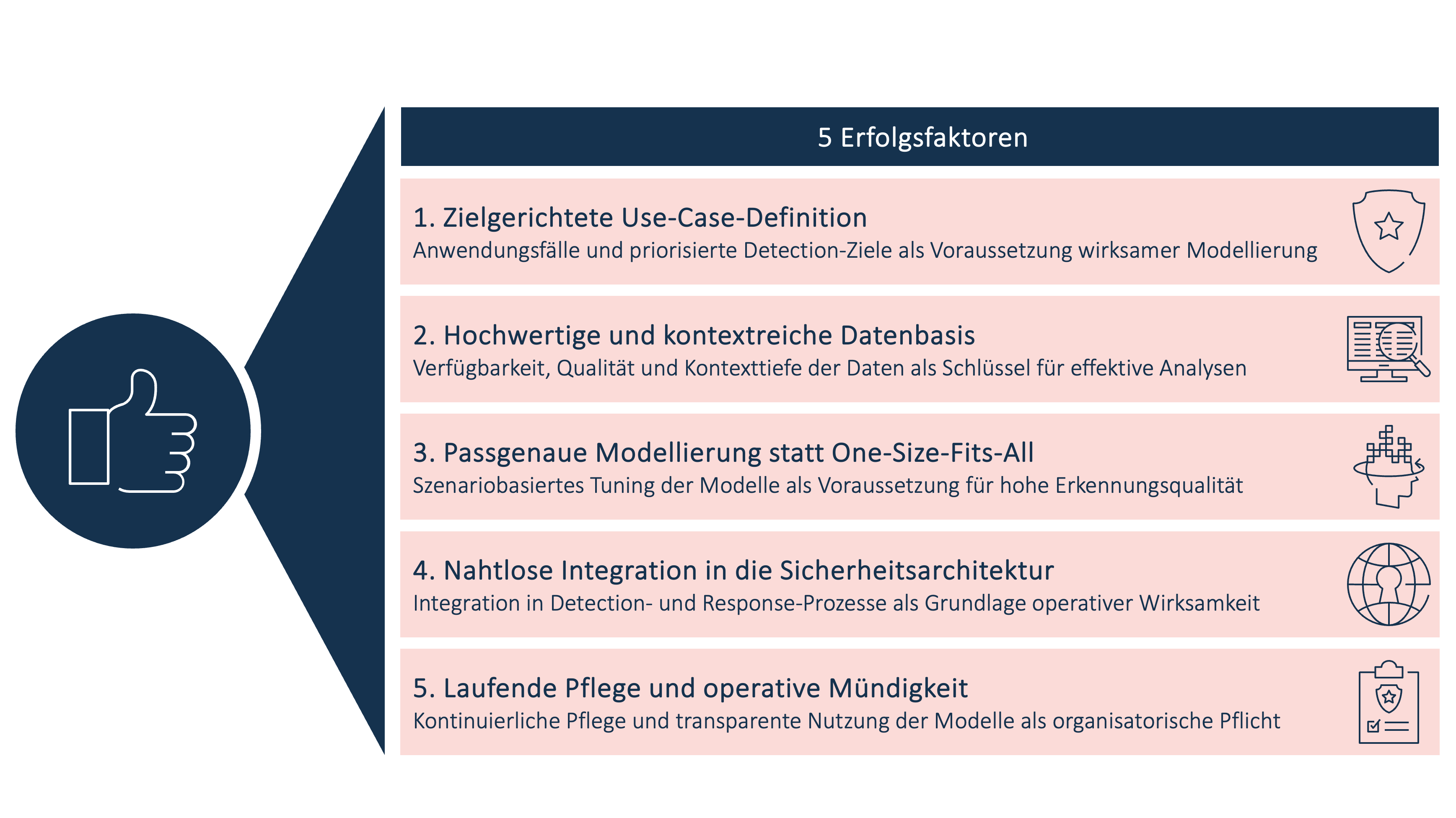

Erfolgsfaktoren für die Einführung - Tipps aus der Praxis

Damit die zuvor skizzierten Herausforderungen in der Implementierung gemeistert werden können, erfordert die Einbindung von Behavioral Analytics in die IT-Sicherheitsarchitektur eine sorgfältige Planung und strukturierte Umsetzung. Um das volle Potenzial dieser Technologie auszuschöpfen, haben wir die folgenden fünf Erfolgsfaktoren aus unserer Beratungspraxis zusammengestellt.

1. Zielgerichtete Use-Case-Definition

Behavioral Analytics entfaltet seinen Mehrwert nur dann, wenn konkrete Anwendungsfälle im Vorfeld definiert werden: Welche Bedrohungen sollen erkannt werden? In welchen Systemen und Kontexten? Statt abstrakter Zielsetzungen braucht es klar priorisierte Detection-Ziele, an denen Modellierung und Implementierung ausgerichtet werden. Als Ankerpunkte zur Abdeckung grundlegender Anforderungen können die weiter oben genannten Use-Case Cluster herangezogen werden.

2. Hochwertige und kontextreiche Datenbasis

Die Effektivität der Analysen steht und fällt mit der Verfügbarkeit, Qualität und Relevanz der Daten. Neben klassischen Logdaten sollten auch kontextuelle Informationen, etwa Identitäten, Berechtigungen oder zeitliche Muster integriert werden. Eine frühzeitige Klärung, welche Daten verfügbar und nutzbar sind, ist entscheidend.

3. Passgenaue Modellierung statt One-Size-Fits-All

Standard-UEBA-Modelle reichen selten aus. Die Algorithmen müssen auf die definierten Bedrohungsszenarien, Organisationsstrukturen und Systeme zugeschnitten werden. Nur durch individuelles Tuning lassen sich hohe Erkennungsraten bei gleichzeitig niedriger False-Positive-Rate erreichen.

4. Nahtlose Integration in die Sicherheitsarchitektur

Behavioral Analytics darf kein Insellösungs-Dasein fristen. Die Integration in bestehende Detection- und Response-Prozesse, etwa SIEM, SOAR oder Incident-Handling-Workflows, ist essenziell für eine effektive und operationalisierbare Sicherheitswirkung.

5. Laufende Pflege und operative Mündigkeit

Modelle und Baselines veralten. Deshalb braucht es organisatorische Verantwortlichkeiten für die kontinuierliche Überwachung, Justierung und Bewertung der Analytics-Komponenten. Ebenso wichtig: Die relevanten Teams müssen in der Lage sein, Verdachtsfälle zu interpretieren und einzuordnen, ohne Blackbox-Mentalität.

KI gehört zur modernen Cyber-Strategie

Der gezielte Einsatz von Behavioral Analytics ist kein optionales Zukunftsthema mehr, sondern eine strategische Notwendigkeit. Als Bestandteil moderner Cyber-Sicherheitsarchitekturen ermöglicht Behavioral Analytics die kontinuierliche Analyse und Bewertung von Nutzer- und Systemverhalten, um verdächtige Aktivitäten frühzeitig zu identifizieren. Damit trägt diese Technologie entscheidend dazu bei, auch komplexe oder interne Bedrohungen zu erkennen, bevor Schaden entsteht oder sich ausweitet. Unternehmen, die in solche Lösungen investieren, stärken nicht nur ihre Resilienz gegenüber Cyberangriffen, sondern erfüllen zugleich wachsende Anforderungen an Transparenz, Prävention und regulatorische Compliance.

Horn & Company begleitet Unternehmen bei der Einführung und auch Weiterentwicklung modernster Security-Strategien und Lösungen. Fokussiert, pragmatisch und ergebnisorientiert.

Bereit, den nächsten Schritt zu gehen?

Ob erste Gedanken oder konkrete Pläne – wir hören zu, fragen nach und entwickeln gemeinsam weiter. In einem unverbindlichen Erstgespräch klären wir, wo Sie stehen und wie wir Sie unterstützen können.